Algunos anuncios de YouTube hacían uso de la CPU del usuario para minar cripto-moneda

Esta semana, usuarios de YouTube de España, Francia, Italia, Japón y Taiwán informaron que sus programas antivirus alertaron sobre un código no autorizado para minar cripto moneda mientras veían videos en YouTube.

Estas advertencias sólo aparecieron mientras estaban en YouTube, y no al visitar otras páginas web.

A raíz de estas quejas, la empresa de seguridad en línea Trend Micro informó que los atacantes habían estado utilizando el sistema de publicidad DoubleClick de Google para tomar el control de las CPU de los ordenadores de los usuarios y ponerlas a minar criptomoneda — en concreto, una moneda digital llamada Monero.

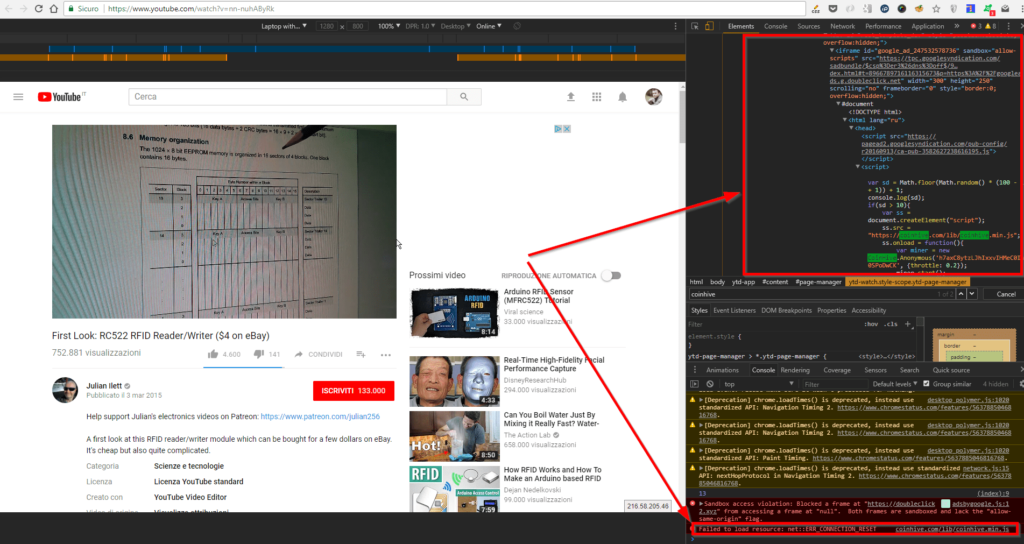

Un código JavaScript insertado en los anuncios que servían a los espectadores era el encargado de minar criptomoneda. 9 de cada 10 casos reportados revelan que el código JavaScript utilizado fue proporcionado por Coinhive.

Coinhive es un servicio online que permite extraer cripto moneda, pero también facilita el uso de ordenadores de terceros para ejecutar su código y minar moneda virtual.

Troy Mursch, experto en seguridad, ha explicado a Ars Technica:

Probablemente YouTube fue el objetivo porque los usuarios suelen estar en el sitio durante un período de tiempo prolongado. Este es un objetivo principal para el malware de criptojacking, porque cuanto más tiempo los usuarios estén minando cripto moneda, más dinero se gana.

Afortunadamente, este ataque ha sido frustrado. Según un portavoz de Google, «los anuncios fueron bloqueados en menos de dos horas y los actores maliciosos fueron eliminados rápidamente de nuestras plataformas«.

Sin embargo, hay cierta confusión en torno al plazo temporal del que habla Google, ya que Trend Micro indica que los ataques se llevan produciendo desde el 18 de enero. | Fuente: Android Central