China aumenta la capacidad de censura de su Gran Cortafuegos

China acaba de aumentar las capacidades de bloqueo de tráfico de Internet de su Gran Cortafuegos gracias a una política de bloqueo más severa.

Este cambio fortalece aún más las capacidades de censura del gobierno chino, reduciendo el acceso a contenido, sitios web y apps extranjeras desde China.

Las herramientas de censura han comenzado a bloquear tráfico HTTPS que utiliza nuevas tecnologías de cifrado como TLS 1.3 y ESNI (Encrypted Server Name Indication).

Esta información procede de un nuevo informe conjunto publicado esta semana por iYouPort, la Universidad de Maryland, y Great Firewall Report. Estas tres organizaciones han estado haciendo seguimiento de la censura china en Internet.

Confirmamos que el Gran Cortafuegos (GFW) de China ha comenzado recientemente a bloquear ESNI — una de las características fundamentales de TLS 1.3 y HTTPS.

El estándar TLS es la base del protocolo HTTPS de transferencia segura, y permite al gobierno chino saber a qué dominio se está conectando un ciudadano chino a través del nombre del servidor (SNI). Aunque no puede fisgonear en la información que se está transmitiendo, puede bloquear la conexión en función del dominio al que se conecta al usuario.

Sin embargo, TLS 1.3 el SNI Cifrado (ESNI) que, en pocas palabras, cifra el SNI para que los intermediarios no puedan saber a qué dominio se conecta el usuario. ESNI complica la capacidad de los estados nacionales de censurar el contenido HTTPS.

En lugar de poder bloquear sólo las conexiones a sitios web específicos, ESNI requiere que los censores bloqueen todas las conexiones TLS a un servidor. Confirmamos que esto está sucediendo ahora en China.

Con esta actualización, el gobierno chino está bloqueando el tráfico HTTPS más avanzado que utiliza TLS 1.3 y ESNI.

El tráfico HTTPS establecido a través de protocolos más antiguos — como TLS 1.1 o 1.2, o SNI (no ESNI) — todavía se permite a través del Gran Cortafuegos.

Para estas conexiones, los censores chinos pueden saber a qué dominio se está conectando un usuario con solo mirar el campo SNI (texto plano) en las primeras etapas de la conexión HTTPS.

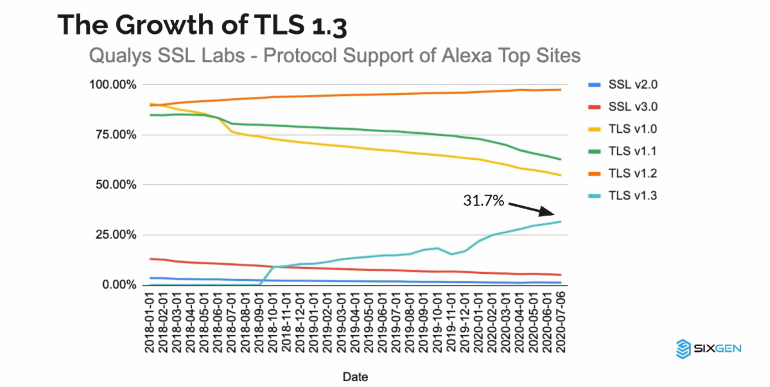

En las conexiones HTTPS establecidas a través del nuevo TLS 1.3, el campo SNI puede ser ocultado a través de ESNI, la versión cifrada del antiguo SNI. A medida que el uso de TLS 1.3 continúa creciendo en la web, el tráfico HTTPS que utiliza TLS 1.3 y ESNI está dando dolores de cabeza a los sensores chinos, ya que ahora les resulta más difícil filtrar el tráfico HTTPS y controlar el contenido al que puede acceder la población china.

Según las conclusiones del informe, el gobierno chino está bloqueando actualmente todo el tráfico HTTPS que utiliza TLS 1.3 y ESNI, y prohibiendo temporalmente las direcciones IP implicadas en la conexión, durante pequeños intervalos de tiempo que pueden variar entre dos y tres minutos.

Sin embargo, hay una manera de eludir las nuevas capacidades del cortafuegos tanto por parte del cliente como del servidor. «Geneva» (Evasión genética) es un algoritmo genético desarrollado por la Universidad de Maryland que descubre automáticamente nuevas estrategias de evasión de la censura.

«Geneva manipula el flujo de paquetes – inyectando, alterando, fragmentando y descartando paquetes – de manera que elude la censura sin impactar la conexión subyacente original», dicen los investigadores. Sin embargo, advierten que esta herramienta es un prototipo en fase de investigación.