Hackers rusos están atacando routers ASUS domésticos: Así puedes protegerte

Un conocido grupo de hackers rusos pagados por el Estado están atacando los routers Wi-Fi domésticos de Asus, según informó ayer la empresa antivirus japonesa Trend Micro.

El malware Cyclops Blink, que se detectó por primera vez el mes pasado cuando infectó a dispositivos de seguridad de red Firebox para pequeñas empresas, está atacando ahora a más de una docena de routers WiFi domésticos de Asus, según confirma ASUS en su página web.

Ya se han han detectado dispositivos infectados en «Estados Unidos, India, Italia, Canadá» e incluso en la propia Rusia.

Trend Micro cree que Asus podría no ser la única marca de routers afectada.

Tenemos pruebas de que otros routers también están afectados, pero… no hemos podido recoger muestras del malware Cyclops Blink para otros routers que no sean WatchGuard y Asus. Este malware es de naturaleza modular y es probable que cada proveedor tenga diferentes módulos y arquitecturas bien pensadas por los actores de Cyclops Blink.

Cyclops Blink, ha sido desarrollado por el grupo Sandworm, que se cree que está dirigido por la inteligencia militar rusa.

Pero el verdadero predecesor de Cyclops Blink es VPNFilter, un malware que tuvo como objetivo los routers Asus, D-Link, Linksys, MikroTik, Netgear, TP-Link y Ubiquiti en verano de 2018. VPNFilter sigue infectando routers que no han sido parcheados con un nuevo firmware.

Los investigadores de Trend Micro creen que los routers Asus no son en realidad los objetivos finales de los hackers de Cyclops Blink. En su lugar, es probable que los routers se estén preparando para ser utilizados como herramientas en ataques más grandes, posiblemente en conjunción con la actual guerra ruso-ucraniana.

Nuestros datos también muestran que, aunque Cyclops Blink es una red de bots patrocinada por el Estado, sus servidores [de mando y control] y sus bots afectan a los dispositivos WatchGuard Firebox y Asus que no pertenecen a organizaciones críticas ni tienen un valor evidente en el espionaje económico, político o militar.

Por lo tanto, creemos que es posible que el objetivo principal de la red de bots Cyclops Blink sea construir una infraestructura para nuevos ataques a objetivos de alto valor.

Al igual que con VPNFilter, el malware de la botnet Cyclops Blink sobrevive a un reinicio del router. La única manera de limpiar un router ASUS infectado es hacer un reset de fábrica y luego actualizar el firmware del router a una versión segura.

Aquí está la lista de routers ASUS afectados, con el firmware vulnerable. Tenga en cuenta que los tres últimos dispositivos están marcados como «fin de vida» (EOL) y NO recibirán actualizaciones de firmware para protegerse contra Cyclops Blink. Si tienes uno de esos tres, es hora de comprar un nuevo router WiFi ASUS.

- GT-AC5300 con firmware inferior a 3.0.0.4.386.xxxx

- GT-AC2900 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC5300 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC88U con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC3100 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC86U con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC68U, AC68R, AC68W, AC68P con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC66U_B1 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC3200 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC2900 con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC1900P, RT-AC1900P con firmware inferior a 3.0.0.4.386.xxxx

- RT-AC87U (EOL)

- RT-AC66U (EOL) (también afectado por VPNFilter)

- RT-AC56U (EOL)

El aviso de seguridad de ASUS dice que «Si ya ha instalado la última versión del firmware, no haga caso de este aviso».

Aquí están las instrucciones de ASUS:

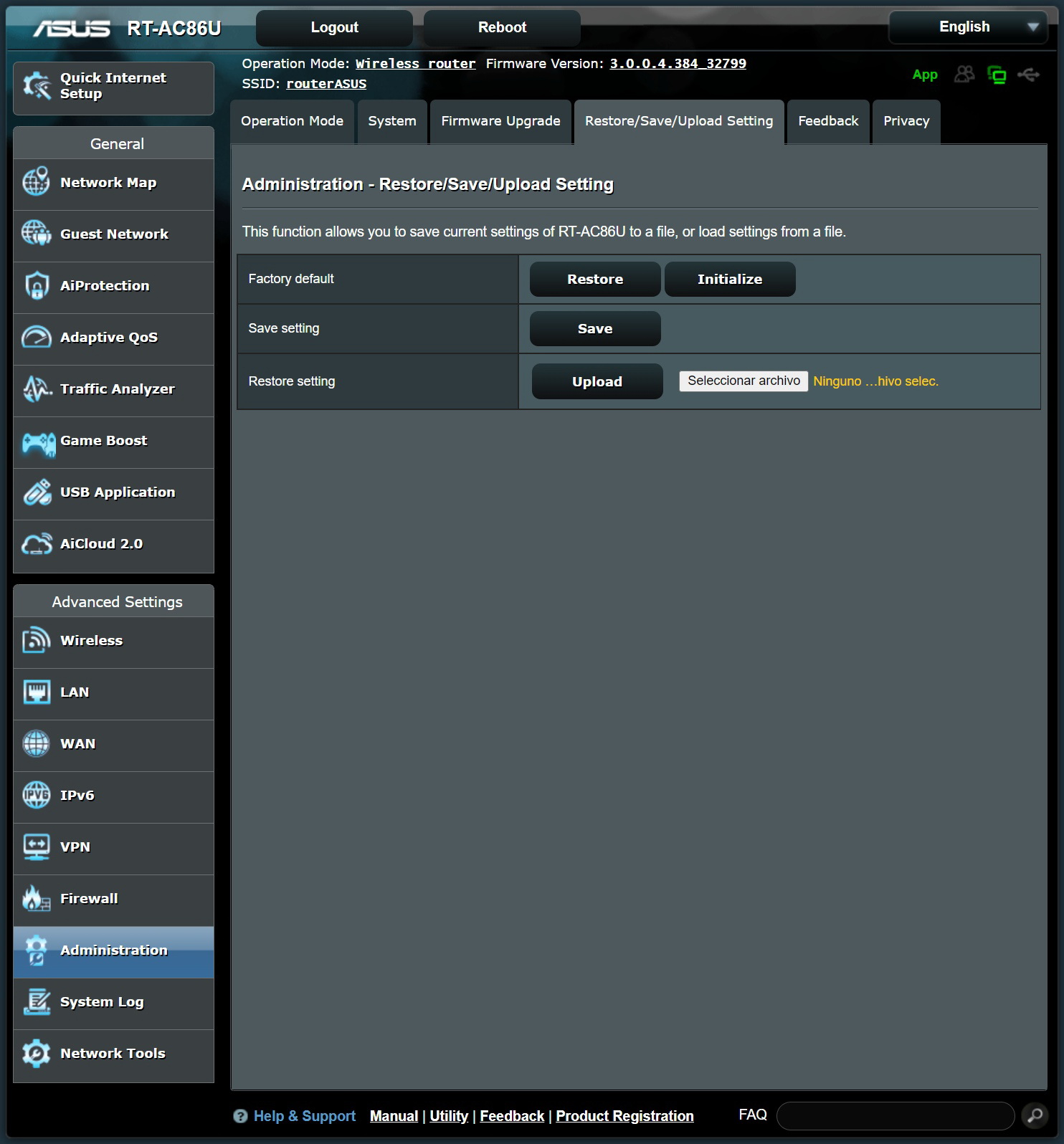

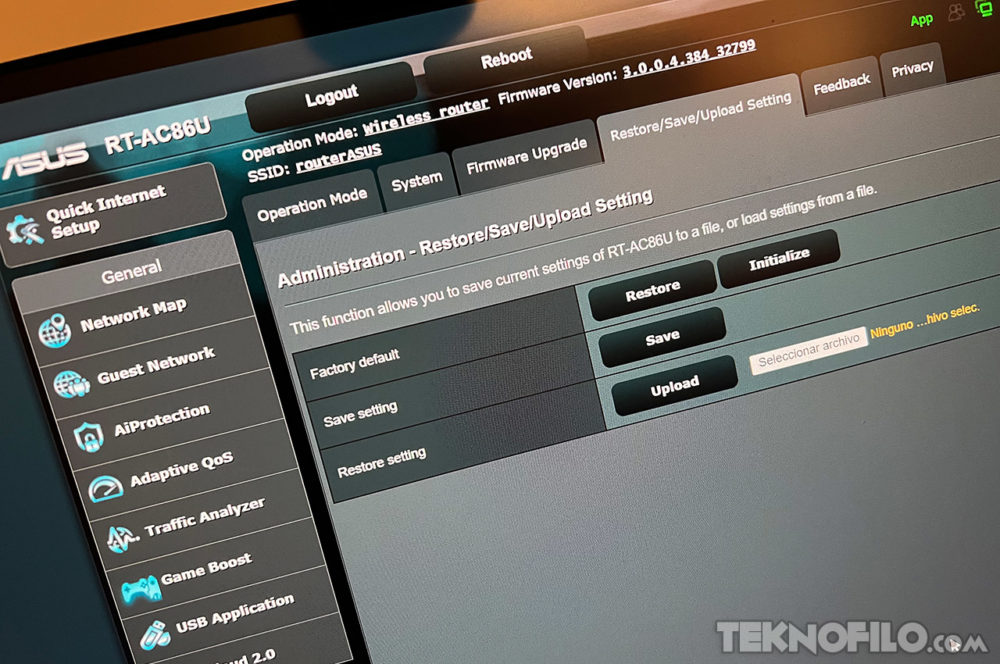

- Restablecer el dispositivo a los valores de fábrica: Inicie sesión en la interfaz gráfica de usuario web (http://router.asus.com), vaya a Administración → Restore/Save/Upload Settings, haga clic en «Initialize» y luego el «Restore»

- Actualice el dispositivo al último firmware.

- Asegúrese de que la contraseña de administrador por defecto ha sido cambiada por una más segura.

- Desactive la gestión remota (desactivada por defecto, sólo se puede activar a través de la configuración avanzada).

ASUS también indica que, si decides no instalar una nueva versión de firmware, para evitar cualquier posible intrusión no deseada, deberías desactivar el acceso remoto desde la WAN y reestablecer la configuración predeterminada de tu router.